パソコンサポート 京都市 パソコンサポート 右京区 パソコンサポート 御室 パソコン・ノート・スマートフォン・なんでもお任せください。

|

|---|

|

ブログ本文検索

検索エンジン

新着日記

JPYC (01/07)

ネットワークエンジニアとAIと士業と (12/24)

仕事をしながら見える5年後 (12/24)

お詫び (12/18)

AI推論とnVidia B200とAMD MI355X (12/16) カテゴリー

カレンダー

年月分類

ユーザプロフ

システム

|

2016-11-11 Fri [ 技術屋の独り言 ]

by su

2016年11月10日付で東芝製ノート150機種でバッテリー発火の可能性が報道されていますが、パナソニック製バッテリを採用したノートPCなどで 東芝ビジネスノートラインナップにバッテリーの問題は発生していません。 https://batterycheck.toshiba.com/BatteryUpdate/InformationJapan?region=TJPN&country=JP&lang=ja 以上のサイトでご確認いただけますが、当社が販売した新品の東芝ノートは 全てビジネスラインナップですので、全く問題はありません。 dynabookバッテリーパック交換窓口 電話でお問い合わせは、0120-444-842(フリーダイヤル)です。

| 10:59 | comments (x) | △ |

2016-11-09 Wed [ 技術屋の独り言 ]

2016-11-06 Sun [ 技術屋の独り言 ]

by su

土日は個人の顧客さんのところで出張設定が殆どですが、インターネット接続障害の原因って、多くの場合MTUの値にあります。 難しい話は避けますが、ルータのMTU値は基本AUTOにしましょう。 もしそれが出来ない場合に限り以下の値を参照してください。 光ネクストMTU 1454 光プレミアムMTU 1434 BフレッツMTU 1454 フレッツADSLMTU 1448 Yahoo!BBMTU 1456 昔、回線がまだ細かった時代にはMTUの値を変えるのも効果がありましたが、 今はPCも回線も高速です。トラブルを避けたいならデフォルトで使うのが◎!

| 17:35 | comments (x) | △ |

2016-10-14 Fri [ 技術屋の独り言 ]

by su

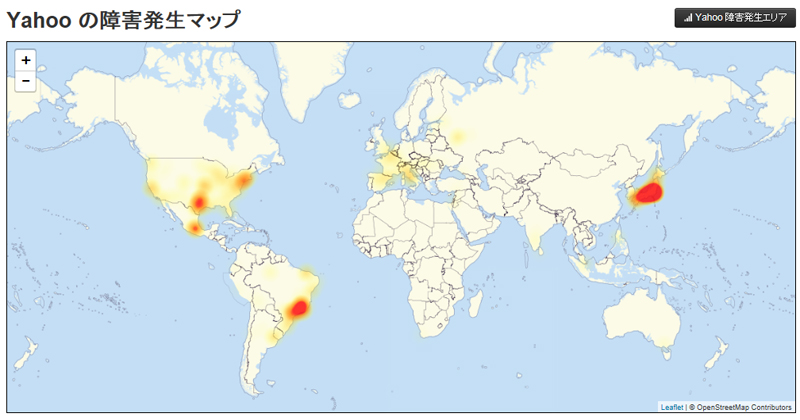

2016/10/14 - 0:00 からMail/認証SSLにおいて障害が発生しています。現在でも同様の状況から、明日朝も状況は継続すると思われます。 これはPC、インターネット、イントラネット環境下の設定の問題ではなく、 特にアメリカ、EU、ブラジル、日本で発生している証明書エラーの障害です。 Yahoo!に紐付けされているid/passwordが漏洩している場合もあるので、 特にzozo/はこboon/LOHACO/LINEなどが不正アクセスされる恐れもあり、 復旧後、確認しておいた方がよいと思われます。

| 02:27 | comments (x) | △ |

2016-10-01 Sat [ 技術屋の独り言 ]

by su

知らない人に説明するためのテンプレートを作ります。本当は100万と103万と106万と130万の壁があります。 住民税が100万 所得税が103万 配偶者の扶養内が130万 今日施行の501人以上の企業で勤めるのが106万 と覚えましょう。 要するに、被保険者と被扶養配偶者の関係性だけです。 被保険者が「第2号被保険者」だった場合、かつ、 被扶養配偶者、かつ、年収130万円以下の場合に 「第3号被保険者(年金と保険の負担無)」になれます。 今日始まったのは、 ①週20時間以上 ②賃金月額8.8万円以上(年収106万円以上) ③勤務期間1年以上 ④従業員数501人以上の企業 ⑤学生は除く 以上が該当するアルバイトの人たちを第2号被保険者として 企業が厚生年金と健康保険に加入しなければならない。 ってこと、当然労使折半ですので双方とも負担します。 例えば、 年収500万の夫とパート収入129万の妻の家庭の場合で パート先の会社が501人以上の従業員がいた場合、 今までは夫の厚生年金健康保険の被扶養配偶者ですが、 106万の上限を超えているので、被扶養配偶者から外れ、 パート年収129万の妻も第2号被保険者になります。 第3号被保険者(被扶養配偶者)に戻りたければ、 パート年収を106万以下にしなければなりません。 または、従業員が少ない会社でパート収入を130万以下です。 なので税額が変わった訳でもなく、 第3号被保険者が無くなったわけでもなく、 501人以上の企業で働いている場合は106万以下にしないと 第2号被保険者に「アホ」と言われる訳です。 当然、第2号被保険者(夫)の年収などに対しても ①配偶者手当があれば、撤廃されます。 ②配偶者控除されているはずなので、所得税額が上がります。 ③配偶者控除されているはずなので、住民税額が上がります。

| 11:19 | comments (x) | △ |

2016-09-28 Wed [ 技術屋の独り言 ]

by su

hp(ヒューレット・パッカード)が9月19日にファームウェアのアップで互換インクを全排除することを事後報告しました。 http://business.newsln.jp/news/201609191556450000.html 実質ユーザのクレームにより、海外で9/19に発覚し、 日本でも9/25に状況が出たため御室技術でも記事にしました。 プリンター自身にはファームのアップデート機能は無いですが、 PC側からプリンタードライブが起動される/印刷される毎に ファームのバージョンが確認され、ファームが更新されます。

| 10:43 | comments (x) | △ |

2016-09-13 Tue [ 技術屋の独り言 ]

by su

メモ書きです。RTX3000/3500はセンター RTX1200/1210は支店 NVR510の売りは何と言ってもONU実装とNAT65534になったこと。 これだけNATが多いと(RTX3000はNAT40000、RTX1210はNAT65534) 大容量DLで落ちないから個人宅や個人商店では便利だけど…。 センター<=>支店<=>営業所のようなネットワークを作る場合に NAT数をある程度制限してあげないと、大変なような気がします。 管理する側としては、RTX810とNVR500が設定が少なく便利かなと。 前にブログでも書いた通り、 NVR700Wで無線環境があってもネットワーク屋はルータと無線APを 別けたい生き物なので、NVR700WならRTX810+WLX302かWAPSかな? NVR500を軸にNAT10000、L2TP/IPsec対地数5、音声可LTE-SIMソケット2、 Winny/Share/BT/P2P規制ボタン一発、PPTPいらん何れ消える運命… こんなのが欲しい、こんなのあったら仕事がもう少し楽になる。 IPsecが必須ならRTX810、PPTPで十分ならNVR500で決まり。 プライベートで遊ぶならNVR510もいいかも、 でも経験上、NAT数が増えるとそれだけ不安定要素が増える。 特に上流下流がハッキリしてるNETとクライアント常時接続数が多い場合、 しかし、NVR510になんでL2TP/IPsecが付いてないんだ? LAN設備の耐用年数の取扱いに関する質疑応答 https://www.nta.go.jp/shiraberu/zeiho-kaishaku/joho-zeikaishaku/hojin/020215/01.htm

| 00:19 | comments (x) | △ |

2016-09-05 Mon [ 技術屋の独り言 ]

by su

iPhone7の登場を前にして、Appleは9月13日より、iPhone4や2010年型Macなどのサポートを終了すると発表しました。 それ以外の主な製品は、2008MacBook、第4世代iPod nano、 iPod Classic 120GB、第2世代iPod Shuffle、2010Mac miniです。 Apple Storeではサポートが受けられなくなるため、 修理せずにエラーが出ている製品は、9月12日までに。

| 23:22 | comments (x) | △ |

2016-08-02 Tue [ 技術屋の独り言 ]

by su

Asus ZenFone Go (ZB551KL) でポケモンGOをインストールする方法の記事の問合せが多すぎるので、ブログの記事にすることにしました。 あくまで無償で提供する情報ですので、自己責任でやってください。 掲示板の誘導URLなどは、スパイウエアのインストールの危険があるので 絶対誰がアップしたのかわからないapkをインストールしないようにしましょう。 ポケモンGOは、RAM2GB以上 Android 4.4 – 6.0の端末でしか使えません。 ジャイロセンサーが無いと、ARモードが使えません。カメラで実際の 風景を映し、風景の中でポケモンを捕まえる事ができるモードの事です。 ARモードはポケモンGOにオフモードがあるので、使えるはずですが、 ジャイロセンサーが搭載されていないとインストールできない事が多いです。  インストールできないとこのような画面が出ます。 インストールするために必要なものは以下の3つです。 1.ポケモンGOが動作するAndroid4.4以上のスマホタブレットを 友達・親族・彼氏彼女から借ります。自分であるならそれも可です。 2.コピーするためのMicroSDカードを1枚用意してください。 3.ESファイルエクスプローラーを両方にインストールします。 これで準備は完了です。 続きを読む▽

| 20:15 | comments (x) | △ |

2016-07-30 Sat [ 技術屋の独り言 ]

by su

Windows10へのアップグレードの案内がやっと消えてくれました。個人で使用中のWindows8.1はアップグレードのメリットもありましたが、 業務で使用するWindows7はメリットよりデメリットの方が多くあり、 自己解決できるならば問題は無いものの、どうにもトラブルも多くて・・・ これで安心して通常のアップデートを入れれます。

| 01:06 | comments (x) | △ |

|

|---|

御室技術 |

企業情報お問い合わせ |

関連事業 |

トピックスリンク |

Copyright © 2010 - 2013 OmuroGijyutsu Co.,Ltd. All Rights Reserved.