パソコンサポート 京都市 パソコンサポート 右京区 パソコンサポート 御室 パソコン・ノート・スマートフォン・なんでもお任せください。

|

|---|

|

ブログ本文検索

検索エンジン

新着日記

JPYC (01/07)

ネットワークエンジニアとAIと士業と (12/24)

仕事をしながら見える5年後 (12/24)

お詫び (12/18)

AI推論とnVidia B200とAMD MI355X (12/16) カテゴリー

カレンダー

年月分類

ユーザプロフ

システム

|

2018-01-06 Sat [ 技術屋の独り言 ]

by su

intel、AMD、ARMを含むCPU脆弱性Meltdown Spectreについて詳しい情報を公開し、その脆弱性には投機的実行の使用が 関係すると報道発表されました。 intelをはじめメーカーの思惑により伏せられている情報と 公開している情報が交錯しているため、エンドユーザには ほぼ理解不能な情報が出ており、情報は伏せていましたが、 概要が見えてきたので、記事として公開します。 まずMeltdownとSpectreは、OSに依存しません。 Windows/Mac/AndroidなどCPUが搭載された全製品が対象です。 メルトダウンはIntelのみ、スペクターはCPU全てに対してです。 全端末でintelのNorthwood以降CPUが搭載されていればOUTです。 CPUに関してLinux開発側がチェックしている情報を書きます。 AMD ZEN(Ryzen)アーキテクト→問題なし AMD Bulldozer/FXアーキテクト→グレーゾーン ARM Snapdragon/KIRINアーキテクト→グレーゾーン ARM Apple A11~A4アーキテクト→グレーゾーン intel Northwood以降→アウト まだ状況が確定したわけではないのであくまで仮定ですが、 最新のiPhoneXでもWindows10でもSurfaceでもMACでも同じで セキュリティパッチを当てなければ脆弱性に晒されます。 まずWindowsですが、2018/1/4に緊急セキュリティパッチ公開 Windows7 / Windows Server 2008R2向け https://support.microsoft.com/ja-jp/help/4056894/windows-7-update-kb4056894 http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056894 Windows8.1 / Windows Server 2012R2向け https://support.microsoft.com/ja-jp/help/4056898/windows-81-update-kb4056898 http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056898 Windows10 Fall Creators Update 1709向け Windows Server 2016向け https://support.microsoft.com/ja-jp/help/4056892/windows-10-update-kb4056892 http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056892 Windows10 Creators Update 1703向け https://support.microsoft.com/ja-jp/help/4056891/windows-10-update-kb4056891 http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056891 しかし、一部アンチウイルスと競合問題が発生します。 アンチウイルスソフトが、レジストリ更新したPCのみ自動更新します。 (利用しているセキュリティソフトが、対応しているかの確認が必要) AVGは2018/1/6現在レジストリーを更新済み(要アップデート)です。 ・自分でレジストリを書き換える場合 Windows CVE-2017-5754 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat] "cadca5fe-87d3-4b96-b7fb-a231484277cc"=dword:00000000 1.以上3行をコピーペーストして、拡張子を「reg」にして保存します。 2.ファイルを右クリックし「結合」を選び、既存レジストリに結合する。 3.全てのプログラムを終了し、PCを再起動する。 次にApple、2017年12月のうちに配信したmacOS High Sierra 10.13.2、 およびiOS 11.2、tvOS 11.2でメルトダウンへの対策を済ませている。 https://support.apple.com/en-us/HT208394 次にgoogle、OSや端末はユーザー操作不要でアップデートが行わる。 https://security.googleblog.com/2018/01/todays-cpu-vulnerability-what-you-need.html 以上全ての対策をすることにより、以降全ての処理において CPUのパフォーマンスは、約1~3割ほど低下します。 2016年に生産中止したintel atomは相当スペックダウンするので Windows10のシステム要件に耐えられなくなると思われます。 情報も交錯しているようで、また速報をお知らせします。

| 09:50 | comments (x) | △ |

2018-01-04 Thu [ CDが沢山ある職場 ]

by cd

TOKYO OLYMPIC Vol.3TOKYO OLYMPICあと2年ですし、楽曲も決まってくるのかな。 開会式でかかりそうなアーティストを3回連続で書いてみます。 H ZETTRIO / Beautiful Flight 3回目、最終回です。ショーには必ずインストルメンタルが必要です。 このH ZETTRIO、ピアノは青鼻、ベースが赤鼻、ドラムが銀鼻です。 2016年のリオ閉会式に、Neo JapanesqueとGet Happy!が使用済み。 ほぼ間違いなく東京開会式に使われるのは確実だと思ってます。 紹介するのは当然、Neo JapanesqueとGet Happy!とBeautiful Flight! 新潟と神戸の2人が国立音楽大学で出会わなかったら実現していない。 2014年モントルー・ジャズ・フェスティバルにほぼ無名のまま招待され、 H ZETTRIOを知らない世界から集まった観客の喝采を欲しいままにした事が 活躍の場を広げるには大きかった。 クラウドファンディングで支援を受け、クラシックホールでPA無しの生演奏、 このコンサートは音楽業界の日本国内外を問わずに大きな話題となった。 たぶんこの3人は、日本で演奏するより海外で演奏したほうが客が入る。 H ZETTRIO / Beautiful Flight

| 01:01 | comments (x) | △ |

2018-01-03 Wed [ CDが沢山ある職場 ]

by cd

TOKYO OLYMPIC Vol.2TOKYO OLYMPICあと2年ですし、楽曲も決まってくるのかな。 開会式でかかりそうなアーティストを3回連続で書いてみます。 MIYAVI / SAMURAI SESSIONS vol.2 2回目、この人やりたい事が多すぎてまだ未完成です。 2012年に楽曲をyoutubeあげて一気に大注目されたMIYAVIです。 和製マイケルJの三浦大知とコラボしたのが大成功のようです。 賛否両論なアルバムですが、方向性は間違ってないと信じてます。 この人、ギターをスラップ+パーカッションとして弾きこなします。 関西ジャズイベで有名な、FridePride横田明紀男みたいな弾き方です。 三浦大知と折角コラボしてるのに「なんでテレキャスターやねん」と ひとりで突っ込みいれてました。これをエレアコでやれば完璧なのに。 MIYAVI / SAMURAI SESSIONS vol.2

| 01:01 | comments (x) | △ |

2018-01-02 Tue [ CDが沢山ある職場 ]

by cd

TOKYO OLYMPIC Vol.1TOKYO OLYMPICあと2年ですし、楽曲も決まってくるのかな。 開会式でかかりそうなアーティストを3回連続で書いてみます。 きゃりーぱみゅぱみゅ+ヤスタカ / Crazy Crazy 1回目、なんといっても「きゃりーぱみゅぱみゅ」だと思います。 日本は特に音楽に関して流行はだいぶ遅れてやってきます。 きゃりーぱみゅぱみゅも同じで、デビュー自体がキワモノ扱いで 本当に音楽番組でもトーク番組でも雑な扱いを受け続けていました。 2016年頃から、きゃりーぱみゅぱみゅの扱いは相当変わりました。 US、UKワールドツアーが行える数少ないパフォーマーになったから。 MV紹介は、原宿いやほい、Crazy Crazy、ちょうど1CDに入ってます。 良すた、とどけぱんちもオススメ、でも代表曲はファッションモンスターです。 Perfumeはやり過ぎた感があるし、人間性が先行してるのでやり難い。 キャラ感として、きゃりーぱみゅぱみゅはやりたい放題なので、 2年先とイメージすると、椎名林檎が使うのはKPPじゃないかと。 正月なので、3日連続で紹介しちゃいます。 きゃりーぱみゅぱみゅ+ヤスタカ / Crazy Crazy

| 01:01 | comments (x) | △ |

2018-01-01 Mon [ CDが沢山ある職場 ]

by cd

あけましておめでとうございます。今年もよろしくお願いします。数週間後CDが届くんですが、まだyoutubeでしか聞いてません。 発売日は2018年1月19日です。 日本語での紹介が無いので、ビルボードの簡単に翻訳した情報を。 ランカスター&カンパニーの略でLANCO、5ピースバンドでメンバー 出身地はアメリカのジョージア州、テネシー州、ケンタッキー州です。 以上、ビルボード情報 Greatest Love Storyのプロモを見るとFG,ST,PBにバンジョーなので ブルーグラス系のカントリーロック?ポップ?バンドです。 ブルーグラス系は突き抜ける売れは無いので未知数ですが好きです。 35年前にブライアン・アダムスとか好きだったなら、きっと大好きなはず。 LANCO / Hallelujah Nights 最近妙にブルーグラスCDが増えてきたので、全部紹介しちゃおうかな。 ピアノで作られた曲よりギターで作られた曲の方が問答無用で好き。 LANCO / Hallelujah Nights

| 01:01 | comments (x) | △ |

2017-12-22 Fri [ 技術屋の独り言 ]

by su

nVidiaが、規約変更により「GeForceをデータセンターでの運用を禁じる」nVidiaの発表によると… https://www.geforce.com/drivers/license/geforce 【お知らせ】 GeForce/TITAN系製品のデータセンターでの利用は以前から無保証でした。 その意味でデータセンターなどで利用することはお断りしてきましたが、 大学の研究室等での利用を妨げるものではありません。 と書いていて、データセンターで使うのは全面的にお断りのようです。 でもビットコインのマイニングに使う分にはOKみたいですね。 データセンターは、過去(10年前)のDriver資産が今も生きているので、 これを禁じられたら、データセンターと研究機関は相当大ダメージです。 nVidiaの凄さはGeforce/Teslaの半導体ではなく、本当はCUDAの方、 CUDAが出たのが、2007年7月ですので、半導体の進化はしていても、 CUDAに最適化されたスクリプトを今更どう修正したらいいのか… GeForceの10倍高い、Teslaを買うしか方法が無いという事態です。 nVidiaも暗黒面に支配されたのか、大学教授の苦悩が目に浮かびます。

| 22:33 | comments (x) | △ |

2017-12-22 Fri [ 技術屋の独り言 ]

by su

ロジテック社のルータ脆弱性を突き新型Miraiウィルスが感染拡大中です。対象機種は、平成21年8月から平成25年11月までの4年間販売されたモデルで、 延べ92万台が出荷されています。以下に対象機種を列記します。  LAN-WH300N/DR LAN-W300N/DR LAN-WH300N/DRCV LAN-WH300N/DRCY LAN-W300N/R LAN-W300N/RU2 LAN-W300N/RS LAN-W300N/P LAN-W300N3L LAN-WH300N/DGR LAN-WH300N/DGRU https://www3.nhk.or.jp/news/html/20171219/k10011263801000.html https://www.n.ncv.co.jp/news/2386 https://omurogi.com/index.php?e=356 先日に記事にしたMIRAI型新型ウィルスで、ルータが踏み台となり、 対象ルータで接続されたIoT機器情報は全て漏れると判断してください。 PCはWindows7/10であればセキュリティは大丈夫ですが、 セキュリティ未対策のスマホ、テレビ、ネットワークカメラはNGです。 このルータは自身でアップデートしません。 ロジテックは平成26年10月までに欠陥を修正するプログラム配布中ですが、 プログラム適用は自動では行われず、手動で行う必要があります。

| 22:11 | comments (x) | △ |

2017-12-17 Sun [ 技術屋の独り言 ]

by su

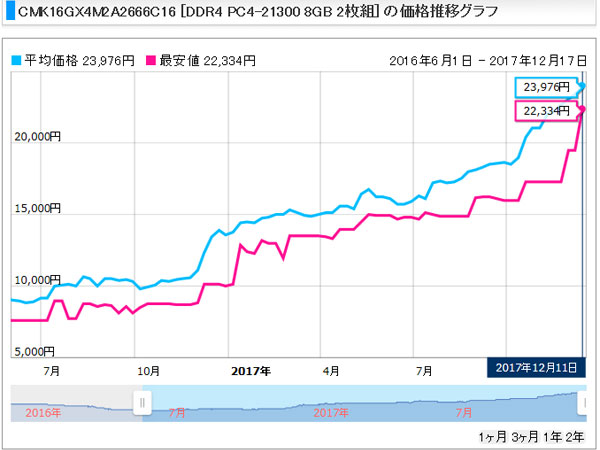

DDR4 8GBx2枚 = 16GBが更に値上がりです。価格コム一番の売れ筋が2万円超えへ値上がりしました。 http://kakaku.com/item/K0000799289/ いくらなんでも高すぎませんか、そろそろ値上げも止まらないと。

| 13:12 | comments (x) | △ |

2017-12-17 Sun [ 技術屋の独り言 ]

by su

Apple社は12/4ついにThunderbolt3ケーブルを発売しました。日本での価格は税別で4200円、長さは80センチメートルです。 これを使う最大のメリットは、 1.Thunderbolt、Type-C、DisplayPortデバイスとの互換性 2.最大40Gbpsのデータスループットに対応 3.最大100Wの給電 100W給電が出来るってことは、コネクタを抜くとき挿すときに コネクタに手が触れたら感電しないんだとうかと不安になります。 コネクタは使用続けると抜き差しが甘くなり緩くなるはずなので。 詳細はこちら http://www.itmedia.co.jp/news/articles/1712/15/news068.html

| 12:48 | comments (x) | △ |

2017-12-06 Wed [ 技術屋の独り言 ]

by su

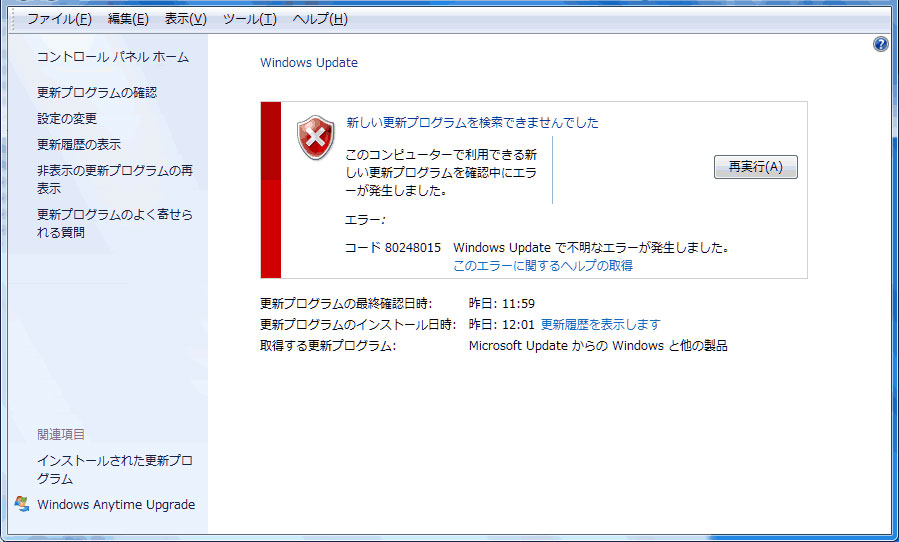

Windows7のアップデートに不具合発生code:0x802480152017年度は、私が記憶してるだけで計6回のUpdate失敗です。  ネットワーク管理者以下は、決して実行しないでください。 1つでもミスをするとWindows7は全く立ち上がらなくなります。 まず再起動させて、何も起動していない状態から… 管理者モードでコマンドプロンプトから以下を実行します。 net stop usosvc ←Windows10のみ必要 net stop wuauserv net stop cryptSvc net stop bits net stop msiserver ren %systemroot%\SoftwareDistribution SoftwareDistribution.old ren %systemroot%\System32\catroot2 catroot2.old net start msiserver net start bits net start cryptSvc net start wuauserv net start usosvc ←Windows10のみ必要 注意が必要なのは画像のように「アクセスが拒否されました。」 と出た状態で再起動するとWindows7は立ち上がらなくなります。  もしこれが確認された時のオマジナイは以下です。 net start msiserver net start bits net start cryptSvc net start wuauserv net start usosvc ←Windows10のみ必要 以上のコマンドを入れた後、再起動してください。 問題なく実行したら再起動し、再びWindows Updateを手動で進めます。 また同じエラー(0x80248015)が出たなら、更にもう一度再起動して、 管理者モードでコマンドプロンプトから以下を実行します。 net stop usosvc ←Windows10のみ必要 net stop wuauserv net stop cryptSvc net stop bits net stop msiserver ren %systemroot%\SoftwareDistribution.old SoftwareDistribution.old2 ren %systemroot%\SoftwareDistribution SoftwareDistribution.old ren %systemroot%\System32\catroot2.old catroot2.old2 ren %systemroot%\System32\catroot2 catroot2.old del "%ALLUSERSPROFILE%\Microsoft\Network\Downloader\qmgr0.dat" del "%ALLUSERSPROFILE%\Microsoft\Network\Downloader\qmgr1.dat" net start msiserver net start bits net start cryptSvc net start wuauserv net start usosvc ←Windows10のみ必要 問題なく実行したら再起動し、再びWindows Updateを手動で進めます。 これで問題は解消していると思います。これでも0x80248015が出るなら、 専業のプロに相談したほうがよいと思います。 Windows Updateに問題がなくなれば、リネームファイルを削除します。 管理者モードでコマンドプロンプトから以下を実行します。 rmdir %systemroot%\softwaredistribution.old /q /s rmdir %systemroot%\System32\catroot2.old /q /s rmdir %systemroot%\softwaredistribution.old2 /q /s rmdir %systemroot%\System32\catroot2.old2 /q /s Windowsアップデート、年末にやめてくださいMicrosoft様

| 10:56 | comments (x) | △ |

|

|---|

御室技術 |

企業情報お問い合わせ |

関連事業 |

トピックスリンク |

Copyright © 2010 - 2013 OmuroGijyutsu Co.,Ltd. All Rights Reserved.