パソコンサポート 京都市 パソコンサポート 右京区 パソコンサポート 御室 パソコン・ノート・スマートフォン・なんでもお任せください。

|

|---|

|

ブログ本文検索

検索エンジン

新着日記

JPYC (01/07)

ネットワークエンジニアとAIと士業と (12/24)

仕事をしながら見える5年後 (12/24)

お詫び (12/18)

AI推論とnVidia B200とAMD MI355X (12/16) カテゴリー

カレンダー

年月分類

ユーザプロフ

システム

|

2016-03-25 Fri [ 技術屋の独り言 ]

by su

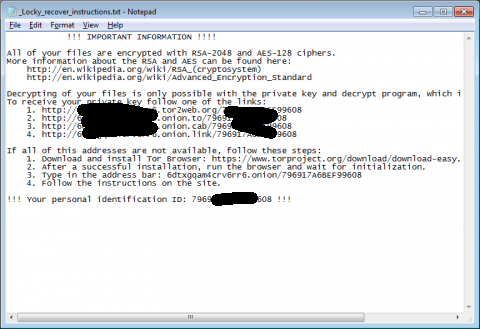

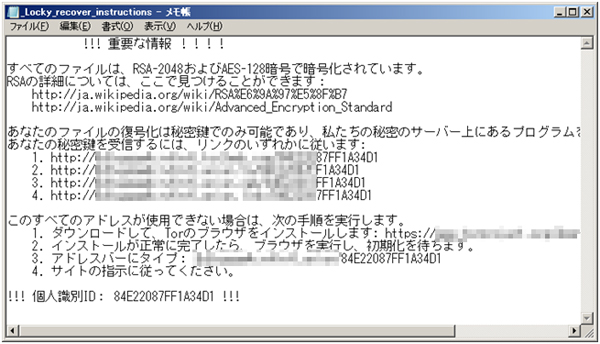

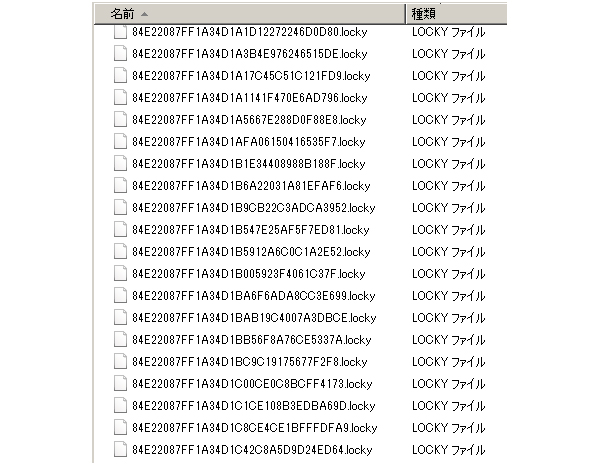

Document2.zipクリックでLockyウィルスに感染する続報です。最新式は、xxx.doc/xxx.doc/xxx.js/xxx.jsが内容で、 docをダブルクリックする事によりワードマクロを実行させ javaが作動し、tempにランサムウエアが埋め込まれます。 また追加されたjavaスクリプトにより、zipを開くだけで tempにダウンロードされ、zipを開くだけで感染します。 ウイルス定義 Win32/Filecoder.Locky.A トロイの木馬 Win32/Filecoderの亜種 Win32/Kriptik トロイの木馬 Win32/Injectorの亜種 VBA/TrojanDownloader.Agent.ASL トロイの木馬 VBA/TrojanDownloader.Agent.ASU トロイの木馬 Document2.zipのハッシュは、SHA256: 9e721d414e611a4b8a19c5866aff8b8205e4713643380bd50d99326d2fb3be38 NHKでも存在が確認されニュースになりました。 http://www3.nhk.or.jp/news/html/20160324/k10010454921000.html 感染すると以下のような画像が表示されます。    国内も、海外もありますが、Windows言語を参照してます。 感染すると拡張子がlockyに変換されます。 現状のウィルス対策で駆除は出来るようになってきてはいますが、 ウィルス、マルウェアは除去できてもjavaスクリプトもLockyも 元通りにすることは出来ません。…他社と協賛して元通りになるか… 実行してみました。 ビットコインを払うと専用アプリケーションのダウンロードできる URLを通知してきます。IPアドレスは、185.136.144.0/22でした。 安全なURLです。 シリアのIPv4のアドレスを列記しています。 https://ipv4.fetus.jp/sy 専用のアプリケーションを実行すると、 32桁名.lockyの元ファイル名だけ参照できるようになります。 しかし、そのファイルをその名称にしても動作出来ませんでした。 また名前を参照は出来ますが、元ファイルに戻すために、 またビットコインを払う必要があり、現実的に一度変えられたら 元に戻すことは現状では不可能だと判断しました。 http://www3.nhk.or.jp/news/html/20160324/k10010454921000.html NHKでもあるようにバックアップファイルでしか復元は出来ません。 要するに常に接続しているUSBハードディスク、USBメモリーも 発症すれば元通りには戻せません。Serverも不可能な場合もあり。 アプリケーションを購入しても元には戻せません。 また不正送金マルウェア「Rovnix」に感染してしまう恐れがあり、 このウェアは「ブートキット機能」があり、一度感染するとWindows上から 削除することがほぼ不可能になり、再起動するたびに出てきます。 もし感染した可能性があるPCで金融系決済をご利用中で、かつ、 Lockyのリカバリーのためビットコインで支払いをした場合、 不正送金、不正クレジット決済が行われていないか確認してください。 https://support.kaspersky.co.jp/2727

| 21:36 | comments (x) | △ |

|

|---|

御室技術 |

企業情報お問い合わせ |

関連事業 |

トピックスリンク |

Copyright © 2010 - 2013 OmuroGijyutsu Co.,Ltd. All Rights Reserved.