パソコンサポート 京都市 パソコンサポート 右京区 パソコンサポート 御室 パソコン・ノート・スマートフォン・なんでもお任せください。

|

|---|

|

ブログ本文検索

検索エンジン

新着日記

JPYC (01/07)

ネットワークエンジニアとAIと士業と (12/24)

仕事をしながら見える5年後 (12/24)

お詫び (12/18)

AI推論とnVidia B200とAMD MI355X (12/16) カテゴリー

カレンダー

年月分類

ユーザプロフ

システム

|

2016-03-31 Thu [ 技術屋の独り言 ]

by su

ランサムウェアは、[ウィルス感染]と[ユーザファイル暗号化]を同時に行う。 [ウィルス感染]はツールで除去できるが、 [ユーザファイル暗号化]は復元(復号化)出来ない。 近頃巷を騒がしているランサムウェア、 CoinVault/TesraCrypt3.0-4.0/Locky/Petyaと カスペルスキーとオランダサイバー警察が復号化に 成功したCoinVault以外、基本的に復元不可能です。 https://blog.kaspersky.co.jp/coinvault-ransomware-removal-instruction/7345/ また多くのランサムウェアは、 Volume Shadow copy Serviceを使用不可にする。 Windows7の基本システムにある復元は用をなさない。 ここからが本題で、MBRまでRansamに侵入されると MBRを初期化するためにコマンドを打つ、打つ間に 自動複製されコマンドを打ったMBRに侵入を許す。 このいたちごっこになるので、MBR対策が出来ている セキュリティソフトが絶対に必要になる。 ウィルス/セキュリティソフトは、出来たウィルスに 対策をするので、基本的にはいたちごっこと同じだ。 とすると…ランサムウェアに侵入を許したPCは破棄し、 新しいPCに変更し環境を移す方が、人的被害も少ない。 ランサムウエアは、身代金脅迫型という新しいタイプ、 一般クライアントには馴染みが無く、意味が分からない。 一般クライアントは、今までの経験則から「治せる」と 思い込んでいる方も多く、これが大問題になる日も近い。 ウィルスソフトの除去率は高くても99%を切るレベルだ、 今までならメールの添付ファイルを開いても保存しなければ、 実行しなければ、感染することは無く、古いウィルスなら除去出来たが、 ランサムウェアは、バッファーオーバーフローも有効に利用する。 メモリー使用領域が足りなければ、バッファーはオーバーフローし ハードディスクの一部などをメモリー領域にし、書き込みを行う。 もしWindows7上で何十枚もアプリケーションを多用していた場合、 zip/mp3/vvvを開いただけで感染してしまう恐れもあります。 5分で絶対に分かるバッファオーバーフロー http://www.atmarkit.co.jp/ait/articles/0803/21/news151.html オーバーフローさせないためには、古いバージョンのソフトを捨てる事、 フリーのソフトを使用しない事、古いホームページにアクセスしない事、 しかし官公庁入札javaはバージョンが古く、証券系会社もjavaが古い。 民間では、今でも専用アプリケーション動作のためXPを使用している。 従業員へPC使用倫理管理の徹底が無ければ、 中小企業のOFFICE系ファイルシステム、会計販売管理システムを 一瞬で破壊してしまうほどのものという認識を早く持つべきです。 仕事用のデータが入っている業務で使用するパソコンで、 匿名掲示板、匿名での利用可能なブログ、匿名アダルトサイトなど 匿名で利用可能なサイトへのアクセスを日常的にしていて、 パソコンの調子がおかしいのは、匿名サイトへアクセスするからです。 また分からない事を匿名掲示板で聞き、 それをそのまま信用し実行するのも、ナンセンスです。 匿名で書かれたソフトのインストールや設定をしてしまい 調子が悪くなったとしても、それは自己責任です。

| 01:11 | comments (x) | △ |

2016-03-30 Wed [ 技術屋の独り言 ]

by su

.htaccessで日本国内以外からアクセスさせないtxtが入ったhtaccess.zipをダウンロードできるURLを記載しておきます。 https://www.nic.ad.jp/ja/dns/jp-addr-block.html https://www.nic.ad.jp/ja/dns/ap-addr-block.html https://www.nic.ad.jp/ja/dns/ipv6-addr-block.html 以上JPNICからIPv4/IPv6を参照しています。 ご利用上の注意事項 ・不備があっても責任は一切ないものとします。 ・2016/3/14現在のIPリストです。 ・知識が無く、ただサーバに置いても機能しません。 http://omurogi.co.jp/htaccess.zip 15.4KB ハッシュ値は 7748f6b0f5c38dbe92b637b0305b3414 です。 他サーバでの保全を保証できないため再配布は禁止します。 直リンクOK https://omurogi.com/index.php?e=263 です。

| 12:09 | comments (x) | △ |

2016-03-30 Wed [ 技術屋の独り言 ]

by su

IT業には欠かせない、危険ドメイン・IPリストの一部を公開します。一般の方用に… ウィルスを制作しばら撒くクラッカーも当然いくつもチームがあり、 他チームのウィルスに感染することは避けたいものです。 そのため使われずに放置されたサーバに置き場所を決めてます。 SCR/ZIP直置き---23xIP 2xIP公開しましたが、アクセスし感染するのを防ぐため閉じました。 Crack既Webサーバ---156xIP---243xDomain 今回はlovetwとrormbの一部に限定し公開です。 lovetw 61.144.0.0/14----61.145.116.32---CN -----------------66.160.206.210--US -----------------66.160.206.159--US -----------------66.160.206.191--US 202.39.0.0/16----202.39.48.21----TW 202.143.64.0/19--202.143.64.22---JP 210.196.0.0/14---210.196.169.198-JP 195.47.247.0/24--195.47.247.172--DK 202.181.160.0/19-202.181.187.37--HK 202.220.0.0/14---202.222.30.180--JP rormb 211.128.0.0/13---211.130.149.24--JP 不正アクセスIPlist 23.61.199.67-----Netherlands 93.174.93.10-----Netherlands 109.253.4.23-----Israel 195.154.189.155--France 185.130.5.247----Lithuania 195.251.255.69---Greece

| 11:08 | comments (x) | △ |

2016-03-30 Wed [ 技術屋の独り言 ]

by su

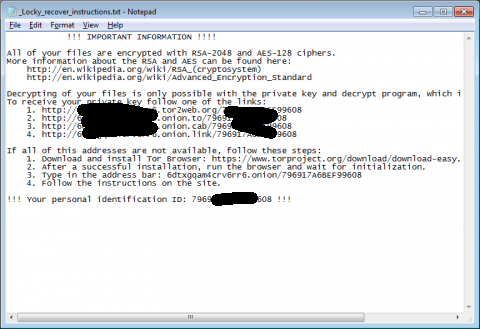

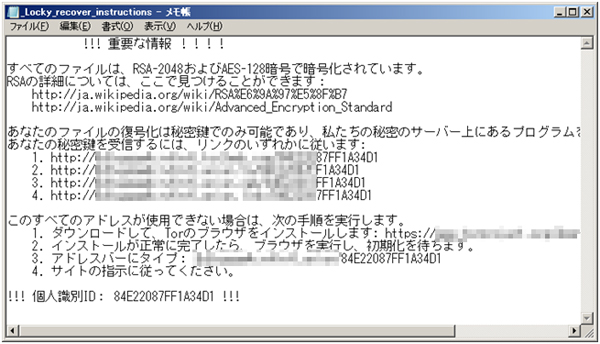

ランサムウェアLockyはWindows用で、Document2.zipを実行してもWindows以外のスマホ/タブレット/Mac/iPhone/iPadは感染しない という間違った認識があるようなので、補足事項を付け加えます。 最初の実行ファイルは、js/jsonで間違いありませんJavaです。 Windows上でLockyが動作すれば、ファイルをRSA-2048や https://ja.wikipedia.org/wiki/RSA%E6%9A%97%E5%8F%B7 AES-128で暗号化されますが、RSA-2048は現時点で未踏です。 https://ja.wikipedia.org/wiki/Advanced_Encryption_Standard 仮にスマホ/タブレット/Mac/iPhone/iPadが感染しなくても、 jsは実行可能なので、例えばWindowsにUSB接続した途端に そのWindowsが感染する可能性があります。 ファイルコピーに互換があるから、動画や画像・音楽の共有が 出来るんですから、それがJavaスクリプトでも同じです。 ここに気付いてない方が、潜在的にまだ多く、いつまで経っても 被害者が増え続ける事態になっていると予測されます。 もしLockyが解けるようになれば(RSA-2048が解けなければ無理) このブログでも扱うと思います。続報があればまた書きます。

| 07:21 | comments (x) | △ |

2016-03-29 Tue [ 技術屋の独り言 ]

by su

Document(1).pdfが添付されたnadiam1pa@から届くメールは、結論から言いますが、Document (1).pdfはpdfではなく 実は圧縮ファイル(zip)で開くと感染してしまうので注意です。 たぶん模倣犯ですが、早く捕まってほしいと思います。 題名はnetadminですし、nadiam1pa@ですから、 同様の似たTrojanに感染したPC/スマホが乗っ取られて アドレス帳全てにスパム送信されているようです。 同じように感染してしまうとファイル復活は不可能ですので、 メーラーから確実にゴミ箱からも削除することをお勧めします。

| 21:52 | comments (x) | △ |

2016-03-29 Tue [ 技術屋の独り言 ]

by su

Document2.zipを開いてOffice/画像/動画/TEXTがlockyされ、復号にお金を払えという、脅迫型が猛威を振るっていますが、 お金を払ったところで、脅迫に負けて払えば次の時限爆弾が 埋め込まれるだけで、その脅迫を一生受け続ける事になります。 このLockyは、Win32/Filecoder.Locky.Aですから 元々を辿ればTrojan.Encoderの亜種です。 そのものずばりは避けますが、 やってることはphpで書くと以下のようなことをしてるだけ。 <?php $str = "ファイル名文字列"; $str = mb_convert_encoding($str,"SJIS","rand()"); ?> この場合のEncodeは[mb_convert_encoding]がやってくれてます。 phpの関数に含まれているので、encode-decodeも簡単に出来ます。 Lockyを復元するには、[mb_convert_encoding]に変わるソフト、 もしくは関数が無いとほぼ復元(99.99%以上)は不可能です。 Trojan.Encoderは多くの異なる暗号化アルゴリズムを用います。 例えば、Trojan.Encoder.741によって暗号化されたファイルを 復号化するためのキーを見つけるには 107902838054224993544152335601年 かかります。Dr.WEBが公式見解として明らかにしています。 もしLockyが暗号化復号化アルゴリズムをアプリケーションに していたとしても、暗号化するのにTrojanを用いているのに、 復号化にTrojanを用いないわけがありません。 現在、復号化のために犯罪者から要求される金額は最高で 1500ビットコインとなってます。1コイン=330米ドルです。 要求される身代金の合計は49500ドルに達することもあります。 身代金を支払っても、ファイルを取り戻せる保証はありません。 もし個人が感染し身代金を払ったとして、かつ、 もしファイルの復号化に成功したとして、 復号化にTrojanを使用しているのは間違いないので、 多分ランサムウェアPETYAにやられてMBRを書き換えられます。 今度はMBRというWindowsが起動する以前の場所に埋め込まれ、 もしPetyaに感染してしまえば、身近なPC全てのハードディスク を処分しなければ完全な駆除は不可能です。  http://blog.trendmicro.co.jp/archives/13106 MBRへ感染させれるということは自動増殖タイプですから、 MBRへ初期化コードを送るのにはPCへの接続が絶対必要ですので、 接続した途端自動増殖させるコードを実行させるなど簡単です。 ちなみに復号化が成功する確率は以下の通りです。 Trojan-Ransom.BAT.Scatter.s → 20-30% Trojan.Encoder.94 Filecoder.Q → 90% Trojan.Encoder.741 → 21% Trojan.Encoder.567 → 10-20% Trojan.Encoder.686 CTB-Locker → 現時点では復号化不可能 Trojan.Encoder.858 → 90% Trojan.Encoder.2667 → 59% Trojan.Encoder 3953 → 80% Lockyについては、もう一度ブログに書きます。 悪意あるTrojanなどは、パソコンが簡単にいつでも使える状態にある。 これが感染を簡単に素早く広げれる肝の部分であることは間違いない。 このあたりについて、書こうと思います。 Lockyされた内に、Windowsバックアップやその他拡張子ファイルが ある場合、BKUPリカバリにHDDが1台、自動実行予防にHDDが1台、 Red HatかFreeBSDが動作するサーバに接続用HDDが1台必要でしょう。 自動実行されるかどうか検証された訳ではないので、 完全駆除を考えるなら、妥当な策だと思います。 Linuxも普及したCentではウィルス側が対策出来ているかもしれません。

| 11:11 | comments (x) | △ |

2016-03-26 Sat [ 技術屋の独り言 ]

by su

あくまで現時点ですが、81.22.110.190です。LocationはTurkey、Reportは2016-03-25 01:19:54 CETです。 ランサムウェアの実態はここにあると示しています。 既にYahooキャッシュのみしか残っていませんでしたが、 御室技術で入手したpdf資料をomurogi.co.jp以下に置き、 誰でも閲覧可能で保存しておきます。ご参照ください。 http://omurogi.co.jp/php/81122.pdf 以上URLは、御室技術管理下サーバです安全です。 僭越ながら、トルコ、シリアのIPアドレスを当Webサーバから 本日2016-03-26 06:05:42 JST より一時的に遮断します。 お手数をとらせますが、よろしくご理解のほどお願いいたします。 https://www.ipa.go.jp/security/txt/2016/01outline.html

| 07:55 | comments (x) | △ |

2016-03-25 Fri [ 技術屋の独り言 ]

by su

これ最悪です。ハードディスク全体を暗号化するPetyaというランサムウェアです。 ファイルサイズは225.5KB、ダウンロード時間は0.5秒ほどです。 これに感染するとイントラネットで共有ディレクトリー含め、 全てのファイルを暗号化し、今まで培ってきた全てがロストします。 https://blog.gdatasoftware.com/2016/03/28213-ransomware-petya-encrypts-hard-drives 03/24/2016 昨日発見されたランサムウェアです。

| 22:50 | comments (x) | △ |

2016-03-25 Fri [ 技術屋の独り言 ]

by su

SoftbankのiPhone 6xxにも今月16日からDocument1~6までのMMSが確認されています。DocumentのランサムウエアのコードはWindowsのみ? だと想定していますが、実行コードはjs(JAVAスクリプト)のため、 iTuneでWindowsに接続されれば、そのWindowsが感染する可能性が高く、 接続したWindowsが編集可能なNASやサーバも全てLockyに変えられます。 以下は実害が出たYahoo!知恵袋の記事です。 http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q14157087914 http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q12157087757 このランサムウエアは、ウィルス/マルウェアは除去可能ですが、 Lockyされたファイルは帰ってきません、くれぐれもご注意を願います。 再三注意を案内していますが、 このランサムウェアはリモートコード(遠隔操作)実行可能です。 明らかな感染が確認された場合は、必ずインターネットに繋げなくしてください。 遠隔操作は、インターネットに接続されていなければ悪意も実行されません。 また、Document*に感染可能性があるのはソフトバンクのみです。 緊急事態ですから言いますが、ソフトバンクユーザーのアドレス帳が 漏れて拡散してるではないかと思います。Document*が一度でも送られた iPhoneはWindowsやMacに接続しない方が良いと思われます。 凄く簡単に大雑把にいうとdocomoとauのMMSは海外からは閉じてます。 softbankは開いてる、その違いです。 docomoはi-mode変換、AUも@Ezweb化され受信するため閉じています。 大抵の普通の迷惑メールと同じく無作為に送信されているはずです。 2016/3/22の現状では大手などに使われるロードバランサー、 ルータ、サーバ、クライアントのアンチウイルスの4枚防御をすり抜けます。 誰かが踏む可能性が極めて高く、全社での対策が必須であると思います。 これを未然に防ぐには、 ①NASサーバに接続の際には、毎度idとpasswordで認証する。 ②1時間以上作業をしない時には、パソコンをログアウトする。 ③サーバが無い環境でパソコンを3台以上常時接続させない。 ④クライアントは全てワークステーションにし、バックアップを定期化させる。

| 22:19 | comments (x) | △ |

2016-03-25 Fri [ 技術屋の独り言 ]

by su

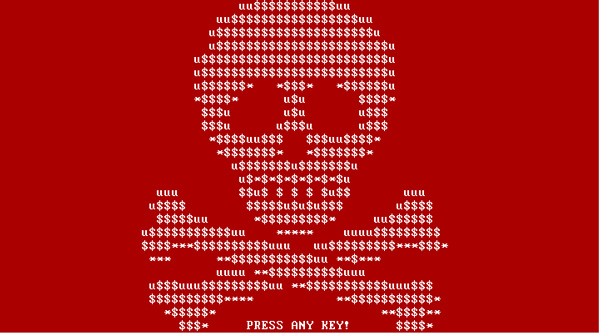

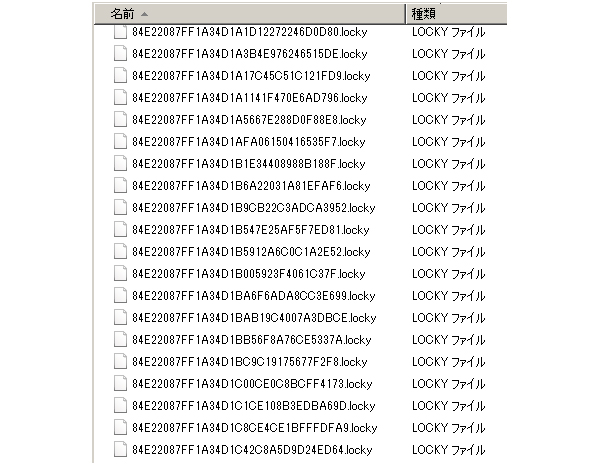

Document2.zipクリックでLockyウィルスに感染する続報です。最新式は、xxx.doc/xxx.doc/xxx.js/xxx.jsが内容で、 docをダブルクリックする事によりワードマクロを実行させ javaが作動し、tempにランサムウエアが埋め込まれます。 また追加されたjavaスクリプトにより、zipを開くだけで tempにダウンロードされ、zipを開くだけで感染します。 ウイルス定義 Win32/Filecoder.Locky.A トロイの木馬 Win32/Filecoderの亜種 Win32/Kriptik トロイの木馬 Win32/Injectorの亜種 VBA/TrojanDownloader.Agent.ASL トロイの木馬 VBA/TrojanDownloader.Agent.ASU トロイの木馬 Document2.zipのハッシュは、SHA256: 9e721d414e611a4b8a19c5866aff8b8205e4713643380bd50d99326d2fb3be38 NHKでも存在が確認されニュースになりました。 http://www3.nhk.or.jp/news/html/20160324/k10010454921000.html 感染すると以下のような画像が表示されます。    国内も、海外もありますが、Windows言語を参照してます。 感染すると拡張子がlockyに変換されます。 現状のウィルス対策で駆除は出来るようになってきてはいますが、 ウィルス、マルウェアは除去できてもjavaスクリプトもLockyも 元通りにすることは出来ません。…他社と協賛して元通りになるか… 実行してみました。 ビットコインを払うと専用アプリケーションのダウンロードできる URLを通知してきます。IPアドレスは、185.136.144.0/22でした。 安全なURLです。 シリアのIPv4のアドレスを列記しています。 https://ipv4.fetus.jp/sy 専用のアプリケーションを実行すると、 32桁名.lockyの元ファイル名だけ参照できるようになります。 しかし、そのファイルをその名称にしても動作出来ませんでした。 また名前を参照は出来ますが、元ファイルに戻すために、 またビットコインを払う必要があり、現実的に一度変えられたら 元に戻すことは現状では不可能だと判断しました。 http://www3.nhk.or.jp/news/html/20160324/k10010454921000.html NHKでもあるようにバックアップファイルでしか復元は出来ません。 要するに常に接続しているUSBハードディスク、USBメモリーも 発症すれば元通りには戻せません。Serverも不可能な場合もあり。 アプリケーションを購入しても元には戻せません。 また不正送金マルウェア「Rovnix」に感染してしまう恐れがあり、 このウェアは「ブートキット機能」があり、一度感染するとWindows上から 削除することがほぼ不可能になり、再起動するたびに出てきます。 もし感染した可能性があるPCで金融系決済をご利用中で、かつ、 Lockyのリカバリーのためビットコインで支払いをした場合、 不正送金、不正クレジット決済が行われていないか確認してください。 https://support.kaspersky.co.jp/2727

| 21:36 | comments (x) | △ |

|

|---|

御室技術 |

企業情報お問い合わせ |

関連事業 |

トピックスリンク |

Copyright © 2010 - 2013 OmuroGijyutsu Co.,Ltd. All Rights Reserved.